Criminosos têm encontrado uma maneira de desviar fundos transferidos via Pix para pagar contas de serviços como luz, água e telefone. Eles realizam essa fraude manipulando o documento anexo do e-mail, sem deixar rastros para o usuário.

Esses golpistas estão utilizando uma versão atualizada da ferramenta Reboleto, originalmente concebida para renovar boletos vencidos, mas agora com a capacidade de modificar o código QR presente na cobrança.

A vítima que realiza o pagamento da conta fraudulenta sofre um prejuízo duplo: perde o dinheiro transferido e ainda fica com a dívida pendente.

Criminosos também se apropriam da identidade visual de negócios reais para distribuir QR Codes do Pix fraudulentos – Divulgação/Kaspersky

Os estelionatários se aproveitam da tendência das empresas incentivarem a adesão ao envio de contas digitais. Há concessionárias de energia, água ou telecomunicações que oferecem descontos, em função da economia com papel e transporte.

Existe incentivo também para o pagamento via Pix, que não envolve as taxas do sistema bancário tradicional.

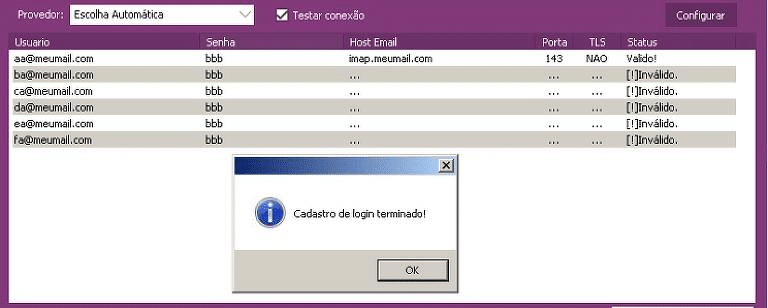

Para não deixar rastros, os criminosos usam um método de acesso ao email chamado de imap, que permite acessar e editar textos e documentos contidos em mensagens sem mostrar que as mensagens foram abertas ou adulteradas.

Com esse sistema, os golpistas acessam documentos em diversas contas de email comprometidas ao mesmo tempo. As mensagens que envolvem pagamentos são encontradas a partir de palavras-chave como “segue anexo o boleto”, “chave Pix” e “QR code Pix”.

Print de editor de imap mostra como criminosos acessam diversos emails simultaneamente – Divulgação/Kaspersky

O acesso ao email da vítima ainda depende de senha. Cibercriminosos conseguem comprar bancos de dados com informação de acesso a contas na internet ou roubá-la a partir de anúncios fraudulentos ou de um vírus espião, o stealer.

Às vezes, a palavra-chave vazada na deep web não é especificamente a do email, mas as pessoas também têm o hábito de repetir senha.

Outra vulnerabilidade são senhas muito simples, como “123456” ou “123mudar”. Um software chamado “força bruta” testa possibilidades de senhas até conseguir acesso à conta e palavras-chaves triviais são os primeiros chutes.

A vítima ainda pode perceber a fraude, caso verifique o remetente do Pix. “Os criminosos mais detalhistas criam microempresas com nomes parecidos com o das empresas que emitiram o boleto, mas outros simplesmente colocam a conta de um laranja”, diz Fabio Assolini, chefe de equipe de analistas de segurança da Kaspersky, empresa que descobriu o novo golpe.

Caso a vítima identifique o golpe prontamente, existe a possibilidade de o banco reverter a transação do Pix, uma vez que esse sistema de transferência pode ser rastreado.

No entanto, os criminosos virtuais geralmente dividem os fundos entre diversas contas laranjas de forma rápida, visando dificultar a localização do dinheiro.

Os montantes das transações normalmente permanecem inalterados, a fim de preservar a credibilidade do golpe.

Os estelionatários preferem boletos com altos valores. “O acesso ao email de um funcionário do setor financeiro de uma empresa pode fazer grandes estragos”, diz Assolini.

Outro modo de checar a procedência do boleto é usar a opção do internet banking que lista todos os boletos emitidos para um CPF ou CNPJ, o débito direto automático. Assim, a pessoa conseguirá ver a cobrança original e o código fraudulento.

Como se prevenir

Para se prevenir desse golpe, o primeiro passo é se proteger de vazamentos de senhas e adotar palavras-chaves fortes, com números, letras maiúsculas e minúsculas, além de símbolos.

Assolini recomenda o uso de programas administradores de senha que gravam as palavras-chave, como 1Password, Bitwarden ou Nordpass. “O usuário não precisa lembrar a senha e sim evitar repeti-las e torná-las difíceis.”

Também é possível verificar se um email está em bases de dados disponíveis na internet em sites como haveibeenpwned.com e https://password.kaspersky.com/pt/.

Assolini também recomenda que as empresas contratem serviços de vigilância em fóruns de cibercriminosos para verificar credenciais que tenham sido expostas.

Com informações da Folha de SP